AWS Resource Access Manager 개념

AWS Resource Access Manager(RAM)는 AWS 계정 간 또는 조직 내 리소스를 안전하게 공유할 수 있게 해주는 서비스이다.

리소스(VPC 서브넷, Transit Gateway, Route 53 Resolver 규칙, License Manager 등)를 물리적으로 복제하는 것이 아니라 참조하는 형태로 사용한다.

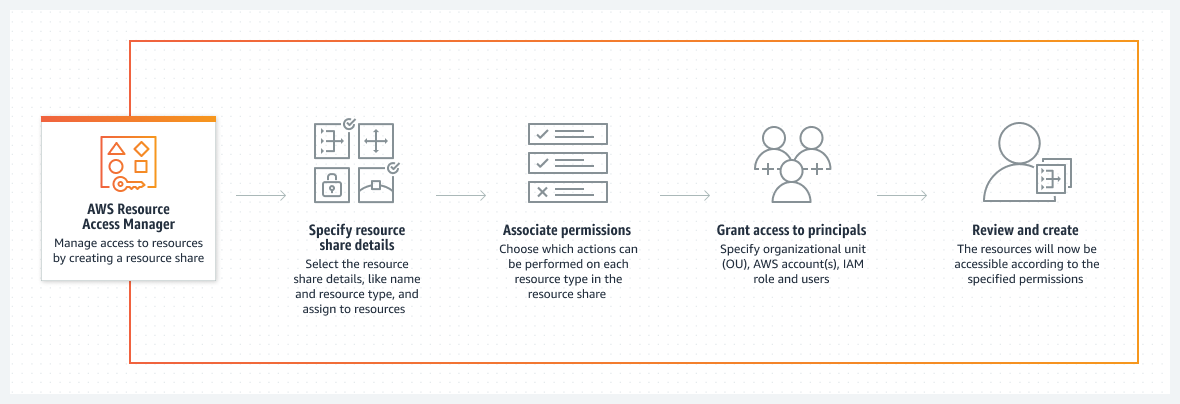

AWS Resource Access Manager 사용 방법

- 리소스 소유자 계정에서 리소스 공유 생성 : 리소스 타입, 공유 대상(AWS 계정, OU, 조직 등) 지정

- 공유 대상 계정에서 수락 : 수락 후, 해당 리소스를 자신의 계정처럼 참조 가능

- IAM 권한 적용 : 공유받은 계정에서는 해당 리소스에 대한 작업을 위한 IAM 권한 필요

AWS Resource Access Manager vs AWS CloudFormation StackSets

두 도구는 상호보완적인 관계를 가지고 있어 대규모 멀티계정 전략에서는 동시에 사용되기도 한다.

| 항목 | AWS RAM | AWS CloudFormation StackSets |

| 목적 | 리소스를 공유 | 리소스를 배포 |

| 작동 방식 | 기존 리소스를 참조(공유) | 지정된 템플릿을 각 계정에 개별 생성 |

| 대표 리소스 | VPC Subnet, TGW, Route 53 규칙 등 | IAM, S3, Config, CloudTrail, SNS 등 |

| 리소스 복제 | ❌ 리소스는 중앙 계정에만 존재 | ✅ 각 계정에 별도 리소스 생성 |

| 공유 범위 | 조직 전체, OU, 개별 계정 대상 읽기/쓰기 접근 허용 | 각 계정/리전에 CloudFormation 스택 생성 |

| 공통 사례 | 네트워크 계정의 Subnet을 사업부 계정과 공유 | 조직 전체에 공통 보안 정책, 모니터링 구성 배포 |

| 사용 권한 | 공유받은 계정은 IAM 권한 필요 | Stack 실행은 관리 계정에서 수행 |

| 삭제/변경 영향 | 공유 리소스 변경 시 전체 영향 | 개별 스택으로 분리되어 독립적 제어 가능 |

예제 문제

한 회사가 AWS Organizations를 사용하여 여러 AWS 계정을 관리하고 있습니다. 이 회사의 시스템 운영팀은 IAM 역할을 생성하고 관리하는 데 수동 프로세스를 사용해 왔습니다. 이 팀은 여러 AWS 계정에 필요한 IAM 역할을 생성하고 관리하기 위한 자동화된 솔루션이 필요합니다.

이러한 요구 사항을 충족하는 가장 운영 효율적인 솔루션은 무엇입니까?

- A. AWS CloudFormation 템플릿을 생성합니다. 템플릿을 재사용하여 각 AWS 계정에 필요한 IAM 역할을 생성합니다.

- B. AWS Directory Service를 AWS Organizations와 함께 사용하여 필요한 IAM 역할을 Microsoft Active Directory 사용자와 자동으로 연결합니다.

- C. AWS Resource Access Manager를 AWS Organizations와 함께 사용하여 AWS 계정 간에 공유 리소스를 배포하고 관리합니다.

- D. AWS CloudFormation StackSets를 AWS Organizations와 함께 사용하여 AWS 계정에 대한 IAM 역할을 배포하고 관리합니다.

더보기

답 : D

이유 : 여러 계정에 IAM 역할 리소스를 배포하고 관리하는 것은 StackSets이 더 적합하다.

'Certificate > AWS SOA-C02' 카테고리의 다른 글

| [AWS] 퍼센타일 개념과 CloudWatch에서의 활용, 한 눈에 이해하기 (0) | 2025.04.17 |

|---|---|

| [AWS] Amazon S3 교차 리전 복제 (Cross-Region Replication, CRR), 한 눈에 이해하기 (0) | 2025.04.17 |

| [AWS] Amazon CloudWatch Synthetics (Canary) 모니터링이란?, 한 번에 이해하기 (0) | 2025.04.17 |

| [AWS] AMI ID 변경 시점, 한 번에 정리하기 (0) | 2025.04.17 |

| [AWS] Systems Manager Run Command, 한 번에 이해하기 (0) | 2025.04.17 |